Rappel sur les réseaux informatiques

Les vidéos WhatsApp

La taille maximale autorisée pour les pièces jointes (photos, vidéos ou messages vocaux) que vous recevez ou envoyez via WhatsApp est de 16 Mo sur tous les appareils. Sur la plupart des téléphones, cette taille comprend entre 90 secondes et 3 minutes de vidéo. La durée maximale de la vidéo varie en fonction de la qualité de l'appareil photo de votre téléphone.

C'est devenu une pratique quotidienne: envoyer un texto, un e-mail, un message vocal, une vidéo...

Comment ça marche?

Un texto c'est quelques kilooctets alors qu'un message vocal dépasse largement le mégaoctet et les vidéos c'est pire.

Comment sont envoyées les données sur un réseau? Comment être sûr de les envoyer à la bonne personne? Comment s'assurer que toutes les données ont bien été transmises?

Autant de questions qui trouvent leur réponses dans le programme de première mais avant de parler de routage (programme de terminale...), quelques rappels s'imposent!

Dans la notion de réseau informatique, on doit dissocier le réseau physique du réseau logiciel.

À retenir!

Internet est un réseau matériel reliant tous les ordinateurs, smartphones, objets de l'internet(IoT),... entre eux.

Cette interconnexion se réalise par câbles(RJ45, fibre optique,...) ou par ondes (wifi, bluetooth, GSM, ...). Même les continents sont réliés entre eux par d'énormes câbles sous-marins....

Le réseau Renater

Connecteur de savoirs, RENATER, Réseau National de télécommunications pour la Technologie l’Enseignement et la Recherche, est l’acteur de référence des infrastructures du numérique de la communauté enseignement recherche.

Constitué en 1993, RENATER est un groupement d’intérêt public (GIP) qui assure la maîtrise d’ouvrage du réseau national de communications électroniques pour la technologie, l’enseignement et la recherche.

Les membres de RENATER sont le ministère de l’Éducation nationale et de la jeunesse, le ministère de l’Enseignement supérieur et de la Recherche, France Universités ainsi que des organismes de recherche, le CNRS, le CEA, Inria, le CNES, l’Inrae, l’Inserm, l’Onera, le Cirad, l’IRD et le BRGM.

À faire:

- Tapez windows + R puis

cmddans la fenêtre qui s'ouvre. - Tapez

tracert www.ac-bordeaux.frpour connaître la route qui conduit de votre ordinateur à celui qui héberge le site du rectorat. Vous verrez apparaître le réseau Renater. - Choississez un autre site pour constater que les ordinateurs du lycée (Education Nationale...) sont tous reliés (via le serveur) au réseau RENATER.

Attention, si vous effectuez la même manipulation de chez vous, ce réseau dédié n'apparaîtra évidemment pas!

- Le Hub (concentrateur):

Permet de relier plusieurs machines entre elles. Complétement désuet car il ne gère pas les transmissions et les collisions.

- Le Switch(commutateur):

Permet de relier plusieurs machines entre elles avec canal dédié pour chaque destinataire choisi...

- La passerelle et le routeur:

Votre box internet joue bien des rôles: en particulier celui de routeur et de passerelle, reliant votre réseau privé au réseau internet via les routeurs de votre FAI.

Mais dans des réseaux d'entreprises, ce n'est pas la même histoire! Ci-après, une photo des routeurs et switch d'un réseau du lycée avec à côté le serveur:

- Les connectiques

On ne saurait évoquer les réseaux physiques sans parler des câbles ou prises RJ45 omniprésents: il existe d'autres types de connectiques notamment pour la fibre ou le téléphone...

À retenir

Les switch sont des hub intelligents qui gérent les informations qu'ils recoivent: ils ne transmettent qu'à la machine concernée par le message contrairement aux hub qui diffusent largement. Les hub ne sont plus utilisés de nos jours dans les réseaux modernes.

Pour que deux ordinateurs puissent communiquer entre eux, il faut un ensemble de règles pré-définies:

- comment débuter le communication?

- comment envoyer au bon destinataire ?

- comment s'assurer que le message a été bien envoyé?

- ...

L'ensemble de ces règles est appelé protocole.

À savoir:

Un protocole définit de manière formelle et interopérable l'échange des informations entre ordinateurs.

Revenons à notre questionnement initial: je prends une photo et je l'envoie à mon ami. Que se passe t-il réellement?

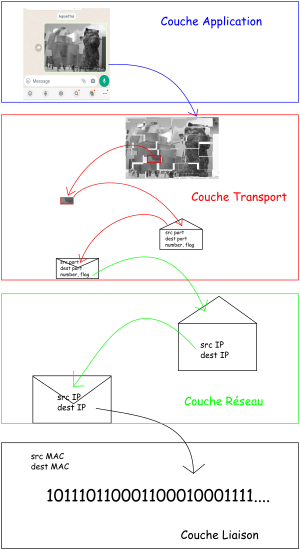

Le schéma suivant illustre les différentes étapes de la communication:

Les différentes couches

| Couche | Son rôle |

|---|---|

| La couche application | Elle génère des données : ici une image et certainement des métadonnées(qui envoie? à quelle heure?,...) et les livre à la couche suivante. |

| La couche transport | Elle découpe les données en petits paquets(1500octets environ...), les taggent par le port de l'application à l'origine de la communication puis les identifie par des informations chiffrées permettant dans le cas de TCP de reconstituer les données en bout de chaîne d'une part et de savoir si il manque des paquets d'autre part(voire illustration suivante) |

| La couche réseau | Elle reçoit les paquets de la couche transport et appose les adresses IP de la source et de la destination sans se préocupper de leur contenu |

| La couche liaison | Elle reçoit les données de la couche réseau et appose les adresses MAC de la source et de la destination |

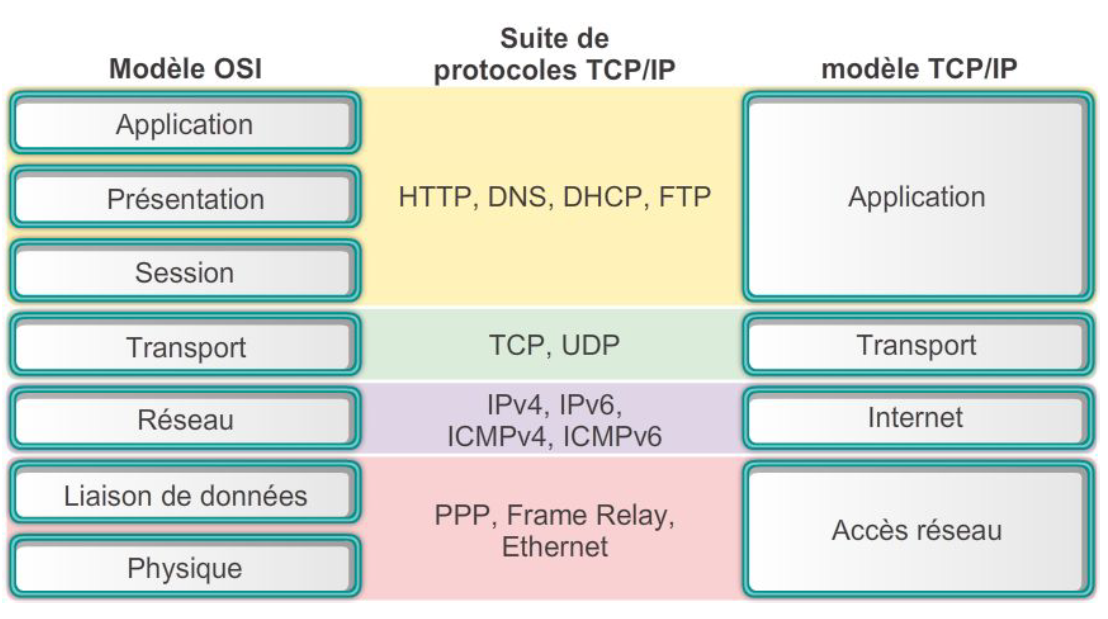

Le modèle OSI en images :)

Le modèle est conçu en couche: chaque couche a son propre rôle et fournit des données à la couche suivante. Je vous popose ici une version simplifiée mais dans la réalité c'est beaucoup plus élaboré...

Le modèle OSI(7 couches) et sa version simplifiée(4 couches)

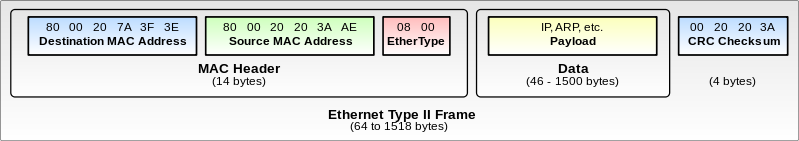

Un protocole de la couche de liaison : ETHERNET

Inventé au début des années 70 par Xerox puis spécifié dans les années 80, il propose plusieurs variantes. C'est la première technologie LAN grand public pour faire communiquer des ordinateurs rattachés à un même « éther », c'est à dire, un milieu passif capable de transférer des données, comme un câble coaxial

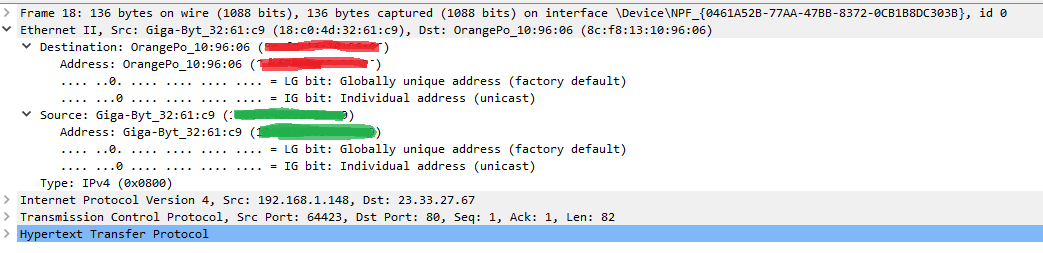

- le modèle en couche

- la couche Ethernet avec les adresses MAC (maquillées ici)

- la couche IP qui fournit les adresses IP

- la couche Transport qui donne le port source de l'application (64423) vers le port destination (80) avec des informations

- la couche Application (http)

C'est mon ordinateur( automatiquement) qui fait une requête http sur un serveur d'avast(anti-virus...)

À savoir

Une adresse IP est une adresse logicielle attribuée en général automatiquement par un service DHCP.

Une adresse MAC est une adresse physique, celle de la carte réseau d'un ordinateur, d'un routeur.

La correspondance entre les deux adresses se fait par le protocole ARP.

Dans ce qui suit on se propose d'étudier plus précisément les deux protocoles populaires: TCP et IP.

La couche Transport¶

La couche Transport repose sur les protocoles TCP voire UDP: elle assure la communications de bout en bout entre les programmes. Les segments sont taggués avec de nombreuses informations dont le port de l'application qui a demandé ses services( par exemple,le protocole https de la couche application utilise le port 443...).

Le protocole TCP est dit en mode connecté et fiable:

- avant toute transmission de segment, le protocle commence par une poignée de main(acknowledgement) entre les deux acteurs de la communication( source(host1) et destination(host2))

- les segments envoyés sont numérotés de telle sorte que le destinataire sait si tous les segments ont été envoyés et redemandent la transmission le cas échéant. Donc à chaque envoi, il y a trois étapes illustrées par la figure ci-dessous.

Le protocole UDP ne présente pas ses avantages: il envoie les segments sans se soucier de leur destin... Par exemple, dans le cas de la transmission de la voix sur IP, la perte occasionnelle d'un paquet est tolérable dans la mesure où il existe des mécanismes de substitution des données manquantes, par contre la rapidité de transmission est un critère primordial pour la qualité d'écoute.

À retenir:

Le protocole TCP est beaucoup plus fiable mais moins rapide que le protocole UDP

Des outils d'analyses de réseau comme Wireshark permet de visualiser dans le détails les échanges réalisés :

Les croix rouges mettent en avant la poignée de main entre la source(mon ordi) et la destination (le serveur qui héberge le site www.lequipe.fr) dans le protocole TCP.

Remarquez en vert, la requêtes DNS et sa réponse...

La couche Réseau¶

Cette couche repose sur le protocole IP qui assure la communication de bout en bout entre deux machines qui ne sont pas connectés directement, c'est-à-dire situées dans des réseaux différents. Elle achemine les paquets (ou datagrammes) à travers le réseau Internet sans garantie (la garantie étant asurée par TCP...) mais avec robustesse(défaillance d'un routeur).

Le protocole repose sur un adressage logique des machines dans le réseau indépendamment du réseau physique( Ethernet par exemple...): c'est l'adresse IP.

À savoir:

Il y a \(2^{32}\) adresses IP possibles, épuisées dès 2011! On se dirige petit à petit vers les adresses IPv6(128bits)

Il y a historiquement cinq classes d'adresses: certaines sont privées, d'autres publiques. Elles sont caractérisées par leur NetId et leur HostId: plus le NetId est petit plus le réseau est grand!

| Classe | NetId | HostId | Nombre de clients possibles |

|---|---|---|---|

| A | 8 | 24 | \(2^{24}-2\) |

| B | 16 | 16 | \(2^{16}-2\) |

| C | 24 | 8 | \(2^{8}-2\) |

Cette notion est un peu désuette car manque de souplessse mais mérite d'être connue... Il existe aussi les classe D et E peu utilisées en ce qui nous concerne...

Pourquoi -2?

Deux adresses sont généralement réservées: celle du réseau dont le NetId est à 0 et celle du broadcast dont le NetId est à 255

Une adresse de broadcast sert à diffuser à l'ensemble des ordinateurs qui constituent le réseau.

Mais comment reconnaître NetId et HostId?

C'est le rôle du masque de sous-réseau

Le masque de sous-réseau est une adresse IP comme par exemple 255.255.255.0 qui en binaire donne l'horrible écriture :11111111.11111111.11111111.00000000!

Un ET logique entre le masque et une adresse IP permet de connaître le NetId donc le HostId de la machine:

On utilise ici l'adresse décimale pointée (CIDR) indiquant le nombre de bits à 1 dans l'adresse du masque de sous réseau.

Exemple

Si l'adresse d'une machine est 192.168.1.121/19 cela signifie que l'adresse du masque est, en binaire 11111111.11111111.11100000.00000000(19 premiers bits à 1 et le reste à 0) soit en décimale, 255.255.224.0.

Certaines adresses sont vouées à des utilisations particulières:

Exemple

L'adresse 127.0.0.1(ou simplement ::1) est la boucle locale ou simplement localhost. On l'utilise par exemple si sur la même machine, vous installez un serveur Web et un client.

En guise de conclusion, une vidéo de notre cher Charles Poulmaire sur les réseaux informatiques:ici

Elle permet de bien comprendre le principe d'encapsulation de chaque couche et introduit parfaitement le cours sur le routage des paquets sur un réseau.